Использование информационных технологий и основанных на них бизнес-решений является одним из основных инструментов снижения издержек финансовых организаций и повышения их конкурентоспособности. Однако наряду с этим возникают и новые виды рисков, отсутствие должного внимания к которым представляет серьезную угрозу для финансовой стабильности, прав и интересов потребителей финансовых услуг.

Анализ международной практики показывает, что на мировом уровне можно выделить следующие наиболее характерные для финансовой сферы виды киберугроз:

• воздействие через аппаратные уязвимости — уязвимости, присутствующие в микропроцессорах разных производителей, открывающие новые возможности для злоумышленников, неустранимые при помощи программных обновлений;

• компьютерный шпионаж, направленный на долговременное присутствие в сетях объектов критической информационной инфраструктуры с целью саботажа и шпионажа за деятельностью финансовых организаций;

• целенаправленные кибератаки — атаки, направленные на конкретные финансовые организации и позволяющие злоумышленникам проникать в сеть организаций и далее к изолированным финансовым системам для вывода денежных средств;

• клиент-ориентированные кибератаки, направленные непосредственно на клиентов банков, а именно на хищение их личных денежных средств [1].

По итогам 2022 г. общее число атак на финансовые организации снизилось на 7% по сравнению с аналогичным периодом 2021 г. Доля атак на финансовую отрасль в последние годы в целом сокращалась и сейчас составляет около 4% от числа всех атак на организации. Чаще всего в атаках используется социальная инженерия (47%). По сравнению с другими отраслями эксплуатация уязвимостей встречается реже. Скорее всего, это связано с тем, что в целом сетевой периметр финансовых организаций защищен лучше. Поэтому методы социальной инженерии и компрометация учетных данных оказываются более эффективными.

В каждой второй атаке используется вредоносное ПО (в одной атаке могут применяться разные типы ВПО): в основном это загрузчики (59% атак с использованием ВПО); шпионское ПО (18 ); шифровальщики (18) и банковские трояны (12%). В большинстве случаев вредоносное ПО распространяется через электронную почту. Если рассматривать последствия атак, то финансовые организации чаще всего сталкивались с кражей конфиденциальных данных (53% атак) и остановкой бизнес-процессов (41%). Непосредственные финансовые потери в результате атаки происходили в 6% случаев. В 6% случаев злоумышленники использовали ресурсы финансовой организации для проведения дальнейших атак на клиентов и другие компании [2].

Хотя финансовый сектор лучше всего подготовлен к атакам по сравнению с остальными компаниями, в целом уровень защищенности финансовых организаций от внутреннего и внешнего злоумышленника остается недостаточно высоким. Среди исследованных экспертами Positive Technologies с 2021 по 2022 г. финансовых организаций в рамках внешнего пентеста в 86% случаев удалось получить доступ в локальную сеть. Причем в половине из этих организаций проникнуть во внутреннюю сеть компании мог даже злоумышленник, не обладающий высокой степенью подготовки. При проведении внутреннего пентеста во всех случаях экспертам удалось получить полный контроль над инфраструктурой, а также продемонстрировать возможность получения доступа к критически важным системам: например, в одном из банков была выявлена уязвимость, позволяющая скомпрометировать более 1000 банкоматов. Как правило, при проведении верификаций за ограниченный рамками работ период удается реализовать более 70% из обозначенных событий.

На текущий момент мы не видим предпосылок для появления высококвалифицированных группировок, которые могут осуществлять крупные кражи со счетов банков. В 2022 г. злоумышленники продолжали атаковать клиентов онлайн-банков, используя вредоносные программы: банковские трояны, стилеры, программы для удаленного управления. Наиболее опасные трояны позволяют полностью захватить контроль над устройством, перехватывать коды двухфакторной аутентификации и проводить транзакции с того же устройства, которое жертва использует на постоянной основе. Для распространения ВПО и перехвата учетных данных злоумышленники создают клоны онлайн-банков в магазинах приложений, регистрируют поддельные страницы в социальных сетях. В 2023 г. стоит ожидать развития подобных атак.

В целом прослеживается тенденция внедрения безопасной разработки онлайн-банкинга на всех этапах производства ПО, что влечет за собой уменьшение стандартных атак на веб-приложения типа OWASP тop-10, но остаются логические уязвимости, которые злоумышленники могут использовать. Эти нетривиальные атаки возможны при глубоком изучении системы и могут привести к хищению денежных средств клиентов, утечке персональных данных и отказу в обслуживании. Кроме того, банки продолжают расширять экосистему предоставляемых услуг, а значит, у злоумышленников появляется больше возможностей атаковать кредитно-финансовые организации через интегрируемые системы. Это влечет за собой необходимость модернизировать защиту своей экосистемы. Однако уход зарубежных вендоров, в том числе разработчиков средств ИБ, вынуждает IT-службы банков в спешке, зачастую меняя процессы на ходу, внедрять новые решения. В процессе замены обязательно будут ошибки, которые могут сказаться на защищенности компаний.

По данным, «Glassnode компании» в 2022 г. побил все рекорды по количеству взломанных криптопроектов и похищенных средств: ущерб составил более 3 млрд долл. В первую очередь год запомнился атаками на блокчейн-мосты. Самыми прибыльными для киберпреступников оказались взломы BSC Token Hub, принадлежащего крупнейшей криптовалютной бирже в мире Binance (украдено 566 млн долл.), Ronin (552 млн), Wormhole (326 млн) и Nomad (190 млн долл.). Кроме того, зафиксирован первый случай успешного взлома криптомата. Атаку провели через интернет: злоумышленники проэксплуатировали уязвимость нулевого дня в устройствах GENERAL BYTES — второго по величине производителя криптоматов в мире. Можно предположить, что криптовалютные банкоматы станут мишенью для киберпреступников в 2023 г. [3].

Растет интерес злоумышленников к криптобиржам и DeFi-протоколам: количество атак на блокчейн-проекты в два раза превысило число атак за 2021 г. Широкое распространение получило мошенничество с эрдропами (airdrop): на электронную почту отправлялись фейковые сообщения о бесплатной раздаче криптовалют, токенов или NFT. Дарение активов за выполнение пользователями определенных действий действительно популярно у криптовалютных стартапов в момент запуска. Злоумышленники, как и всегда, используют актуальную тему в своих целях. Под видом бесплатных NFT-токенов и виртуальных коллекционных предметов они также рассылают вредоносное ПО.

В 2022 г. явным трендом был вектор атаки, связанный с перенаправлением пользователей на подконтрольный злоумышленнику сервер при переходе на легитимный сайт проекта. При этом даже сертификат доменного имени браузером помечался как легитимный. Пострадали как минимум: Convex Finance, Allbridge, Ribbon Finance, DeFi Saver, Celer Network, Mad Meerkat finance. Причина заключалась в том, что злоумышленник смог получить доступ к DNS-записям у регистратора DNS и указать подконтрольные IP-адреса, ассоциированные с доменными именами пострадавших проектов. Исключение — случай с Celer Network, когда киберпреступник провел атаку BGP hijacking: поменялся не IP-адрес, а маршрут к нему, что, по сути, привело к такому же результату — перенаправлению пользователя на подконтрольный злоумышленнику сервер [3].

Каким бы ни был конкретный вариант атаки, во всех случаях итог был один: обманывали не только пользователей, но и центры выдачи сертификатов. Через эти центры злоумышленники выпускали доверенные сертификаты для HTTPS, чтобы не выдавать браузерам жертв предупреждения о недоверенном соединении. Примечательно, что даже когда проект узнавал об атаке, выпущенные злоумышленником сертификаты не отзывались. Это позволяло атакам развиваться еще некоторое время, пока данные о DNS-записях не обновились в DNS-кэше на устройствах пользователей.

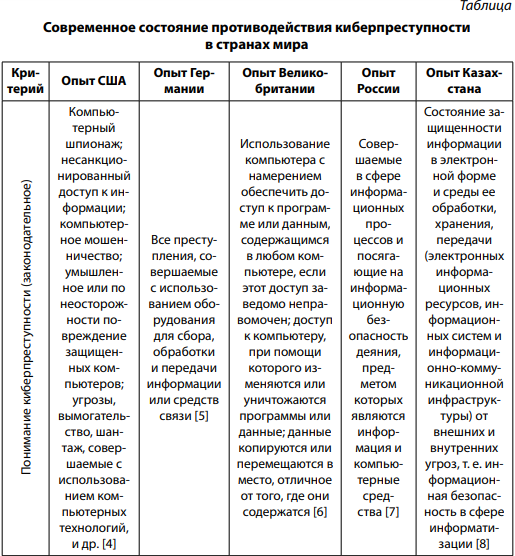

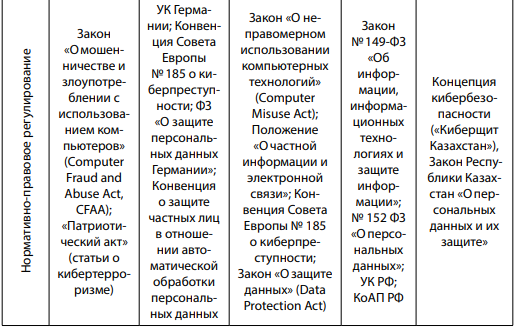

В таблице представлен сравнительный анализ уровня развития механизмов противодействия киберпреступности в России, США, Германии и Великобритании.

Как показали результаты анализа, законодательное понимание киберпреступности в каждой из стран совпадает и предполагает хищение данных посредством информационных технологий, а нормативно-правовое регулирование поэтапно развивается. Конвенцию Совета Европы о киберпреступности ETS № 185 подписали 46 стран, однако Россия к ним не присоединилась [9]. Что касается ответственности за киберпреступления, она схожа для различных стран: это штрафы и тюремные заключения, однако в США санкции носят более жесткий характер, чем в других странах.

Таким образом, мировой рынок киберпреступлений активно развивается и приносит все больше и больше потерь. Одной из ключевых целей кибермошенников по-прежнему остаются кредитно-финансовые организации, и с каждым годом махинации преступников становятся все более изощренными.

Согласно оценке Positive Technologies, количество кибератак на госсектор, промышленные и IT-компании ежеквартально растет, однако в финансовом секторе наблюдается снижение числа кибератак в первых трех кварталах, что является позитивным фактором для отечественной финансовой системы. Также в отчете сказано, что большинство кибератак не предается огласке из-за репутационных рисков, в связи с этим оценить точное число угроз не представляется возможным даже для организаций, занимающихся расследованием инцидентов и анализом действий хакерских групп.

В связи с последними событиями во всем мире и активным развитием пандемии коронавируса вопрос кибербезопасности становится как нельзя актуальным. 13 марта 2020 г. антивирусная компания Eset выпустила сообщение о том, как киберпреступники наживаются на коронавирусе [10]. Мошенники распространяют информацию от лица Всемирной организации здравоохранения (ВОЗ), призывая пользователей перейти по вредоносным ссылкам, тем самым похищая личную информацию и платежные данные, получая доступ к счетам жертв. Также злоумышленники прибегают к фейковым благотворительным акциям по поиску вакцины от коронавируса, а также к фейковым объявлениям о продаже медицинских масок и антисептиков для рук. Так, за февраль 2020 г. в Великобритании заработали на подобной кампании не менее 800 тыс. фунтов стерлингов (1 млн долл.) [10].

Таким образом, сравнительный анализ текущего состояния рынка киберпреступности в мире показал, что в целом количество и качество кибератак продолжают ежегодно расти, сопровождаясь повышением ущерба как для отечественной экономики, так и для экономик других стран.

Однако, несмотря на это, кибермошенники, обладая широкими знаниями в области компьютерных технологий, со временем смогут изобрести новые виды атак, спастись от которых не смогут даже самые защищенные банки. Поэтому кибербезопасность требует постоянного внимания и мониторинга.

Конфликт интересов. Авторы заявляют об отсутствии конфликта интересов.

Conflict of interest. The authors declare that there is no conflict of interest.